主页 > 怎么退出imtoken钱包 > 挖矿蠕虫猖獗,详解云防火墙如何轻松“克敌制胜”

挖矿蠕虫猖獗,详解云防火墙如何轻松“克敌制胜”

据阿里云安全团队发布的《2018年云挖矿分析报告》显示,在过去的一年里,每一波流行的零日事件都伴随着挖矿蠕虫的爆发式传播。资源导致业务中断,甚至一些挖矿蠕虫也会捆绑勒索软件(如XBash等),给企业造成资金和数据的损失。

如何提高企业的安全水平,抵御挖矿蠕虫的威胁,成为每个企业都在思考的问题。本文以云环境为例,从防御、检测、挖矿蠕虫入侵后如何快速止血三个方面来讲解阿里云防火墙是如何全方位防御挖矿蠕虫的。

1.挖矿蠕虫防御

1.1 挖矿蠕虫如何传播

据阿里云安全团队观察,云挖矿蠕虫主要利用常见漏洞和流行的0 Day/N Day漏洞在网络上传播。

1.1.1 通用漏洞利用

近一年来,挖矿蠕虫普遍利用网络应用中普遍存在的常见漏洞(如配置错误、弱密码等),不断扫描攻击互联网感染主机。下表是最近活跃的挖矿蠕虫广泛利用的常见漏洞:

1.1.2 0 天/N 天漏洞利用

网络上未修复的 0 Day/N Day 窗口期也将被挖矿蠕虫利用,快速进行大规模感染。下表是最近活跃的挖矿蠕虫利用的流行 0 Day/N Day 漏洞列表:

1.2 挖矿蠕虫防御

针对这两种使用方式,阿里云防火墙是业界首个公有云环境下的SaaS防火墙。应用程序可以透明访问,可以实时检测和阻止进出云的恶意流量,防止挖矿蠕虫。具有独特的优势。

1.2.1 通用漏洞防御

针对SSH/RDP等挖矿蠕虫的暴力攻击方式,云防火墙基础防御支持常规的暴力攻击检测方式,如登录或试错频率阈值计算、IP限制超过试错行为等。错误阈值,也基于用户的访问习惯和访问频率基线,结合行为模型,在保证用户正常访问不被阻塞的同时,可以限制异常登录。

对于一些常见的漏洞利用方式(如使用Redis编写Crontab执行命令,数据库UDF执行命令等),云防火墙的基础防御是基于阿里云的大数据优势,利用阿里云安全积累云上大量攻守交锋。恶意攻击样本可以形成精准的防御规则,准确率极高。

如果需要开启云防火墙的基础防御,只需要在安全策略->入侵防御->基础防御配置一栏中勾选基础规则即可。查看详细的拦截日志,相关参考如下:

1.2.2 0 天/N 天漏洞防御

由于流行的0 Day/N Day漏洞没有及时修复,被挖矿蠕虫感染的风险很高。云防火墙结合全网部署的蜜罐分析异常攻击流量和阿里云先知平台漏洞情报共享,及时发现针对0 Day/N Day的漏洞利用,获取漏洞poc/exp第一名,并形成虚拟补丁,花时间率先与黑客进行攻防对抗。

用户可以在【安全策略->入侵防御->虚拟补丁】的配置栏中开启当前流行的挖矿蠕虫利用的高危漏洞。下图为近期活跃挖矿蠕虫利用的0 Day/N Day漏洞。对应的虚拟补丁。

2. 挖掘蠕虫检测

在蠕虫攻防战中,即使在公网边界采取入侵防御措施,仍有可能感染挖矿蠕虫。例如,挖矿蠕虫可以通过VPN从开发机直接传播到生产网络,一些用于运维的系统镜像和Docker镜像被植入挖矿病毒,导致大规模感染爆发。

因此,对挖矿蠕虫的即时感知至关重要。云防火墙通过NTA(网络流量分析)能力提供的入侵检测功能,可以有效检测挖矿蠕虫感染事件。

利用云端强大的威胁情报网络,云防火墙可以及时发现常用币种的矿池地址,检测挖矿木马和常用矿池通信协议的下载行为,实时识别主机的挖矿行为,并给予及时报警。

用户可以通过【网络流量分析->入侵检测】查看每个攻击事件的汇总、受影响的资产、事件详情等类别信息。挖矿木马与矿池之间的通信可以在网络侧进行阻断。

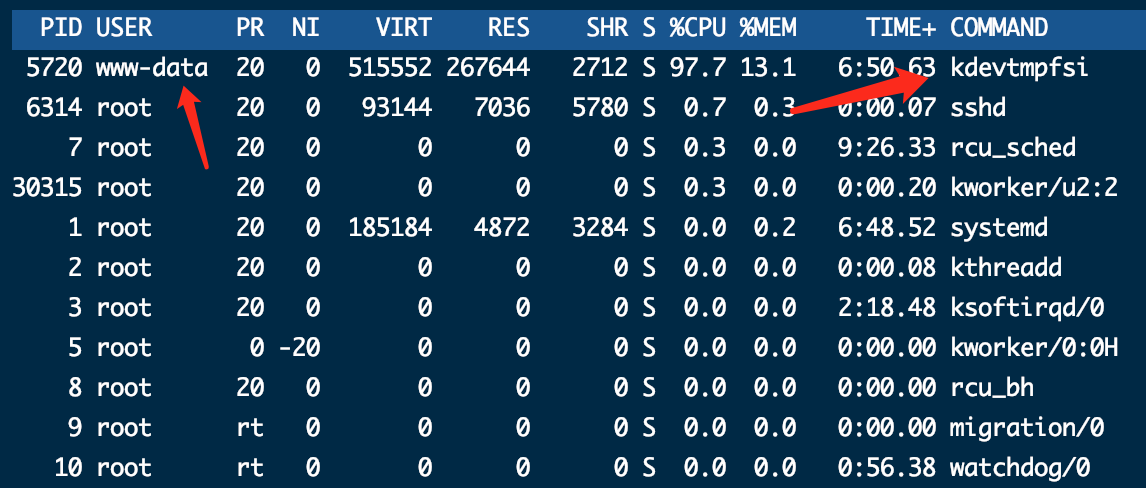

用户根据详情中提供的外联地址信息,可以在主机端找到对应的进程,快速清理二进制程序。

3.入侵后如何快速止血?

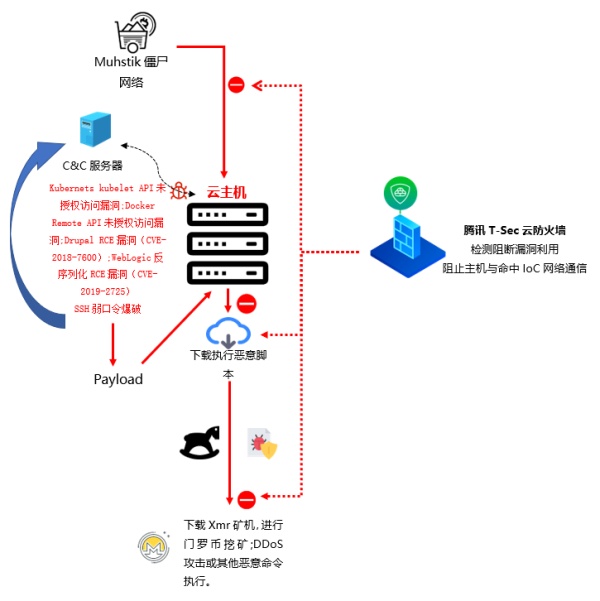

如果服务器已经感染了挖矿蠕虫,云防火墙可以从三个方面控制蠕虫的进一步传播:恶意文件下载阻断、中控通信阻断、重点业务区域的强访问控制,进一步减少业务和数据损失。

3.1 恶意文件下载拦截

恶意文件下载防御是基础防御中的重要功能之一。服务器感染挖矿蠕虫后,通常会下载恶意文件。基础防御集成恶意文件检测能力,对下载到服务器的文件流量进行安全检测。警告并阻止下载恶意文件的尝试。

云防火墙的基础防御能力会实时更新常见挖矿蠕虫的各种恶意文件的唯一签名和文件模糊哈希值。在流量中执行文件恢复和特征匹配,并在检测到恶意文件下载尝试时发出警报并阻止。

3.2 中控通讯拦截

挖矿蠕虫被感染后,挖矿蠕虫可能与C&C控制端通信,接收进一步的恶意行为指令或将敏感数据泄露到外部等,主要实现云防火墙实时拦截的基本防御功能通过以下三个方面:

下图是通过基础防御和威胁情报拦截中控通信的记录:

3.3 重点业务领域的强大访问控制

由于业务本身的需要,关键业务通常需要向整个公网开放服务或端口挖矿怎么躲过IP监控,而来自互联网的扫描和攻击不断窥探企业资产,难以实现对外部访问的细粒度控制控制。对于某个ECS、某个EIP或者内网主动外展的场景,域名或者IP的数量其实是可控的,因为这种外展通常会涉及到合法的外展访问,比如DNS、NTP服务等。等等,少数企业自身的业务需求通常只有几个特定的IP或域名。因此,通过对内外部域名或IP的控制,可以很好地防止ECS主机被入侵,从恶意域名中拉下挖矿木马或木马和C&C。

云防火墙支持访问控制、域名(包括通用域名)和IP配置。针对关键服务的安全问题,可以配置强粒度的内外访问控制,即只允许特定的域名或特定的IP访问重要的服务端口,其他的一律禁止。上述操作可以有效防止挖矿蠕虫下载并向外传播,防止入侵后阶段的维护和盈利。

例如以下场景,内网对外访问的IP总数为6个,其中NTP全部标识为阿里云产品,DNS称为8.8.8.8、通过云防火墙的安全提示,可以释放以上6个IP,拒绝其他IP访问。通过上述配置,在不影响正常服务访问的情况下挖矿怎么躲过IP监控,防止了上述其他C&C通信的恶意下载和外部连接行为。

结语

由于互联网上通用应用漏洞持续存在,零日漏洞频发,挖矿变现效率高,挖矿蠕虫大规模传播。云客户可以透明地访问云防火墙,保护他们的应用免受互联网上的各种恶意攻击。同时,云防火墙可以随客户的业务级别灵活扩展,让客户更加关注业务扩展,无需在安全上花费更多精力。

更重要的是,依托云端海量计算能力,云防火墙能够更快感知最新的攻击威胁,联动全网威胁情报,为用户提供最好的安全防护,让用户避免挖矿蠕虫威胁.

附件:《2018年云挖矿报告》下载地址: